Jika anda belum membaca artikel sebelumnya, sebaiknya dibaca dahulu karena masih berkaitan. Oke kita lanjut lagi balada sang admin yang masih galau kok masih bisa ditembus pertahanannya. Di sisi yang lain mari kita telusuri bagaimana hacker memanipulasi data sehingga tetap bisa melakukan deface. Lets cekidot! Kasus 2 : Tantangan Melewati Validasi Type File Pertama kali hacker melakukan upload file-jahat.php , …

Cara menanggulangi/patch bash untuk shell shock pada Linux

Mengingat berbahayanya eksploit yang ditemukan pada bash sistem unix (shell shock, baca disini) maka anda wajib melakukan patch. Pada linux sudah tersedia patch secara otomatis, untuk CentOS, Fedora, Red Hat, dan turunannya : yum -y update bash Untuk Debian, Ubuntu, dan turunananya : sudo apt-get update && sudo apt-get install –only-upgrade bash Perintah tersebut untuk melakukan update bash ke versi …

Shellshock, Bug Terbaru Pada Linux dan Mac OSX 2014

ETHIC.NINJA — Seperti yang telah dipublikasikan di Vulnerability Summary for CVE-2014-6271 , bahwa Shellshock atau Bug pada Bash memiliki tingkat resiko yang tinggi berpotensi pengambil alihan sistem oleh hacker kepada target. Bug ini terdapat pada Bash pada sistem Unix seperti Linux dan Mac OSX, padahal seperti yang kita tahu 2 OS ini banyak digunakan oleh pengguna, apalagi para penyedia hostingan, …

Simulasi Hacking | File Upload Form Part – 1

Kali ini kita akan mempelajari bagaimana proses seorang hacker menyerang website melalui upload form yang disediakan suatu website beserta PENANGGULANGANNYA, harap pergunakan ilmu dengan baik dan bijak. Kasus 1 Alkisah terdapat sebuah website image hosting yang menyediakan jasa dimana seseorang diperbolehkan upload image di website tersebut. Sang developer memang baru belajar fungsi upload dan berhasil mengimplementasikannya tapi ada satu yang …

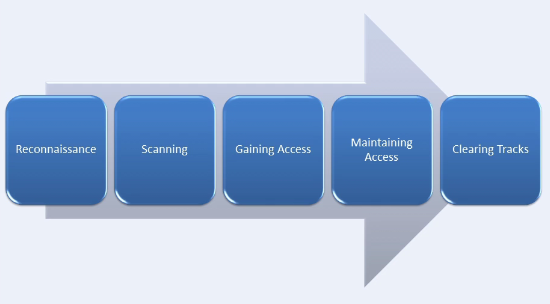

Road to CEH Part 4 | Hacking Methodology – Metode Hacking

Note : perlu diingat postingan diblog saya adalah ethical hacking bukan evil hacking. Tulisan yang bertujuan untuk keamanan sistem bukan perusakan sistem. Kamus :Target : Dapat merupakan sistem, organisasi, perusahaan, kelompok, spesifik kelompok, user atau spesifik user yang meminta untuk dilakukan testing keamanan. Kali ini kita akan membahas metode hacking atau fase-fase dalam hacking. Sebenarnya tiap kasus bisa berbeda tergantung …

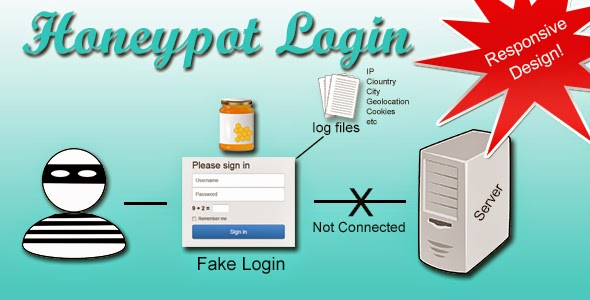

Honeypot Login

Github : https://github.com/dimazarno/honeypot-login Honeypot Login, merupakan sebuah file php yang berisikan fungsi login… ya fungsi login. ~ah itu kan biasa Eh.. sebentar dulu fungsi login yang ini berbeda. Kali ini saya membuat fungsi login yang bukan untuk diakses oleh admin tetapi oleh orang yang tidak diundang, ya bisa jadi dia adalah seorang hacker. Lalu bagaimana cara kerjanya? Jadi begini.. hacker sangat …

- Page 1 of 2

- 1

- 2