Setelah berita heboh seputar shell shock bash, sekarang muncul lagi bug terbaru pada web browser untuk android 4.4 ke bawah. Bug ini menembus SOP (Same Origin Policy) dimana seseorang dapat mengirimkan data website A dari website B, seperti cookie, isi website dll. Ngeri kan? Ya ngeri-ngeri sedap. Sebenarnya apa itu SOP? SOP atau Same Origin Policy adalah salah satu mekanisme …

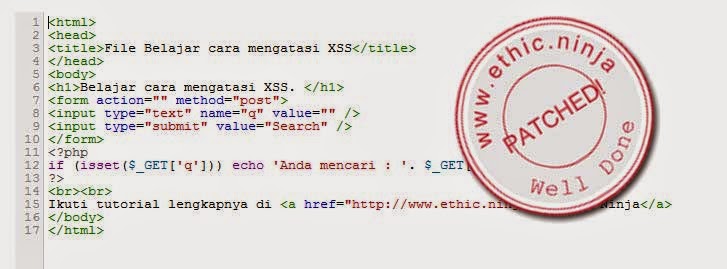

Bagaimana mengatasi serangan XSS?

XSS atau Cross Site Script merupakan salah satu jenis serangan yang berbahaya dan paling banyak ditemukan di website manapun seperti google, facebook, Amazon, Paypal, dll. Jika anda cek laporan bug pada masing-masing website tersebut maka sebagian besar melaporkan serangan XSS. Serangan cross-site scripting biasanya digunakan untuk mencuri cookie, penyebaran malware, session hijacking / pembajakan session, dan pembelokkan tujuan / malicious …

Simulasi Hacking | Patch File Upload Form Part – 2 [Finish]

Jika anda belum membaca artikel sebelumnya, sebaiknya dibaca dahulu karena masih berkaitan. Oke kita lanjut lagi balada sang admin yang masih galau kok masih bisa ditembus pertahanannya. Di sisi yang lain mari kita telusuri bagaimana hacker memanipulasi data sehingga tetap bisa melakukan deface. Lets cekidot! Kasus 2 : Tantangan Melewati Validasi Type File Pertama kali hacker melakukan upload file-jahat.php , …

Cara menanggulangi/patch bash untuk shell shock pada Linux

Mengingat berbahayanya eksploit yang ditemukan pada bash sistem unix (shell shock, baca disini) maka anda wajib melakukan patch. Pada linux sudah tersedia patch secara otomatis, untuk CentOS, Fedora, Red Hat, dan turunannya : yum -y update bash Untuk Debian, Ubuntu, dan turunananya : sudo apt-get update && sudo apt-get install –only-upgrade bash Perintah tersebut untuk melakukan update bash ke versi …

Shellshock, Bug Terbaru Pada Linux dan Mac OSX 2014

ETHIC.NINJA — Seperti yang telah dipublikasikan di Vulnerability Summary for CVE-2014-6271 , bahwa Shellshock atau Bug pada Bash memiliki tingkat resiko yang tinggi berpotensi pengambil alihan sistem oleh hacker kepada target. Bug ini terdapat pada Bash pada sistem Unix seperti Linux dan Mac OSX, padahal seperti yang kita tahu 2 OS ini banyak digunakan oleh pengguna, apalagi para penyedia hostingan, …

Simulasi Hacking | File Upload Form Part – 1

Kali ini kita akan mempelajari bagaimana proses seorang hacker menyerang website melalui upload form yang disediakan suatu website beserta PENANGGULANGANNYA, harap pergunakan ilmu dengan baik dan bijak. Kasus 1 Alkisah terdapat sebuah website image hosting yang menyediakan jasa dimana seseorang diperbolehkan upload image di website tersebut. Sang developer memang baru belajar fungsi upload dan berhasil mengimplementasikannya tapi ada satu yang …